Za sigurnjake

Tvrtka Trusteer, specijalizirana za sprječavanje prijevara na Internetu, obavijestila je o novom razvoju u korištenju alata Zeus i SpyEye. Tradicionalna usredotočenost na Zeus dobro je poznata: napadač preko web preglednika napada kako bi ukrao detalje bankovnih računa i novac dok je korisnik prijavljen na svoj bankovni račun. Amit Klein, glavni referent za tehnologiju u tvrtki Trusteer, kaže kako postoji i manje poznata vrsta ovakvog napada koja se događa poslije transakcije. Napadi su napravljeni kako bi sakrili ilegalne radnje što je duže moguće i kako bi bez smetnji omogućili prijenos novca na konačan cilj ili nastavili kontrolirati račun i obavljali daljnje transakcije. Firma Trusteer prošle godine je prvi put primijetila njihov razvoj, kada je napravljena konfiguracija alata Zeus koja presreće elektroničku poštu s određenim ključnim riječima. Svrha je bila sakriti takvu elektroničku poštu za koju se smatralo da sadrži informacije o prijenosu novca ili potvrde o plaćanju. Sada je tvrtka Trusteer pronašla kako se na Internetu manipulira detaljima računa kako bi se spriječilo korisnike da uoče nepravilnosti. Ovo potencijalno dozvoljava da se učestalo koriste detalji ukradenih bankovnih kartica prije nego žrtva uoči nepravilnosti. Četiri su koraka do ove prijevare. Prvi je da ciljano računalo mora biti zaraženo, nakon toga alat Zeus mora biti namješten da uzima podatke o žrtvinoj bankovnoj kartici tijekom transakcije na Internetu. Takvi se podaci koriste za prijevare bez prisutnosti kartice. Četvrti korak se događa kada se žrtva sljedeći put prijavi na svoj bankovni račun, alat Zeus sakriva lažne transakcije i uravnotežuje iznose. Izvorna vijest objavljena je na stranicama portala Infosecurity.

Tvrtka Trusteer, specijalizirana za sprječavanje prijevara na Internetu, obavijestila je o novom razvoju u korištenju alata Zeus i SpyEye. Tradicionalna usredotočenost na Zeus dobro je poznata: napadač preko web preglednika napada kako bi ukrao detalje bankovnih računa i novac dok je korisnik prijavljen na svoj bankovni račun. Amit Klein, glavni referent za tehnologiju u tvrtki Trusteer, kaže kako postoji i manje poznata vrsta ovakvog napada koja se događa poslije transakcije. Napadi su napravljeni kako bi sakrili ilegalne radnje što je duže moguće i kako bi bez smetnji omogućili prijenos novca na konačan cilj ili nastavili kontrolirati račun i obavljali daljnje transakcije. Firma Trusteer prošle godine je prvi put primijetila njihov razvoj, kada je napravljena konfiguracija alata Zeus koja presreće elektroničku poštu s određenim ključnim riječima. Svrha je bila sakriti takvu elektroničku poštu za koju se smatralo da sadrži informacije o prijenosu novca ili potvrde o plaćanju. Sada je tvrtka Trusteer pronašla kako se na Internetu manipulira detaljima računa kako bi se spriječilo korisnike da uoče nepravilnosti. Ovo potencijalno dozvoljava da se učestalo koriste detalji ukradenih bankovnih kartica prije nego žrtva uoči nepravilnosti. Četiri su koraka do ove prijevare. Prvi je da ciljano računalo mora biti zaraženo, nakon toga alat Zeus mora biti namješten da uzima podatke o žrtvinoj bankovnoj kartici tijekom transakcije na Internetu. Takvi se podaci koriste za prijevare bez prisutnosti kartice. Četvrti korak se događa kada se žrtva sljedeći put prijavi na svoj bankovni račun, alat Zeus sakriva lažne transakcije i uravnotežuje iznose. Izvorna vijest objavljena je na stranicama portala Infosecurity.

Izvor: LSS Security

Napad umetanjem SQL (eng. Structured Query Language) koda, poznat pod imenom „Lilupophilupop.com“, izveden je na više od milijun web stranica. Tvrtka Imperva naglašava da je napad umetanjem SQL koda i dalje veliki problem za web stranice i njihove korisnike. Rob Rachwald, direktor sigurnosne strategije i specijalist za sigurnost podataka u Impervi, smatra da je umetanje SQL koda najopasnija ranjivost u povijesti računala. Napominje kako je njihovo istraživanje u zadnjih šest godina pokazalo da je 83% napada na povjerljivost informacija u bazi podataka uzrokovano umetanjem SQL koda. Slučajevi poput napada „Lilupophilupop.com“ pokazuju kako će ova brojka samo rasti. Izvještaj tvrtke Imperva, objavljen u rujnu, otkrio je da se napad umetanjem SQL koda na jednu web stranicu izvodi u prosjeku 71 puta u satu, odnosno više od jednog napada u minuti. Određene aplikacije su povremeno pod intenzivnim napadom s 800 do 1200 napada umetanjem SQL koda u satu, odnosno, jedan napad svake 3 do 4.5 sekunde. Rachwald objašnjava kako obrana od napada umetanjem SQL koda nije jednostavna, ali administratori web stranica bi svakako trebali postaviti neki oblik sigurnosne zaštite od napada umetanjem SQL koda. Više informacija moguće je pronaći na web stranicama portala SecurityPark.

Napad umetanjem SQL (eng. Structured Query Language) koda, poznat pod imenom „Lilupophilupop.com“, izveden je na više od milijun web stranica. Tvrtka Imperva naglašava da je napad umetanjem SQL koda i dalje veliki problem za web stranice i njihove korisnike. Rob Rachwald, direktor sigurnosne strategije i specijalist za sigurnost podataka u Impervi, smatra da je umetanje SQL koda najopasnija ranjivost u povijesti računala. Napominje kako je njihovo istraživanje u zadnjih šest godina pokazalo da je 83% napada na povjerljivost informacija u bazi podataka uzrokovano umetanjem SQL koda. Slučajevi poput napada „Lilupophilupop.com“ pokazuju kako će ova brojka samo rasti. Izvještaj tvrtke Imperva, objavljen u rujnu, otkrio je da se napad umetanjem SQL koda na jednu web stranicu izvodi u prosjeku 71 puta u satu, odnosno više od jednog napada u minuti. Određene aplikacije su povremeno pod intenzivnim napadom s 800 do 1200 napada umetanjem SQL koda u satu, odnosno, jedan napad svake 3 do 4.5 sekunde. Rachwald objašnjava kako obrana od napada umetanjem SQL koda nije jednostavna, ali administratori web stranica bi svakako trebali postaviti neki oblik sigurnosne zaštite od napada umetanjem SQL koda. Više informacija moguće je pronaći na web stranicama portala SecurityPark.

Izvor: LSS Security

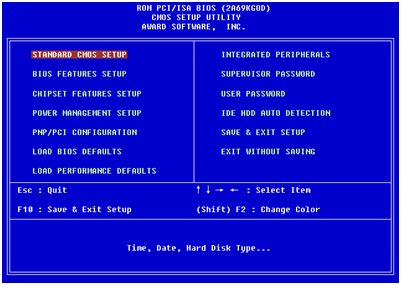

Organizacija NIST (eng. National for Standards and Technology) izdala je nove sigurnosne smjernice koje bi trebala zaštiti sustav koji pokreće osobna računala poznat pod imenom BIOS (eng. Basic Input/Output System). Ukoliko zlonamjerni korisnici naprave izmjene u sustavu BIOS moguće su značajne sigurnosne prijetnje. Zbog toga je NIST izdao dokument „BIOS Integrity Measurement Guidelines“ koji opisuje mehanizme čuvanja cjelovitosti koji imaju dva cilja. Prvi cilj je otkrivanje promjena u BIOS programskom kodu koje omogućuju izvršavanje zlonamjernog programskog koda pri podizanju računala. Drugi cilj je otkrivanje promjena u postavkama sustava BIOS. U dokumentu se nalazi nekoliko scenarija slučaja upotrebe (eng. use-case) koji su povezani s BIOS mogućnostima: instalacija i provjera BIOS inačice, postavljanje BIOS lozinke, upravljanje BIOS postavkama itd. Smjernice su namijenjene proizvođačima sklopovske i programske podrške za sustav BIOS, ali i organizacijama koje razvijaju ovaj oblik sigurnosne tehnologije. Organizacija NIST je u travnju prvi puta objavila sigurnosne smjernice za sigurnost sustava BIOS. Taj dokument, „BIOS Protection Guidelines“, omogućavao je proizvođačima računala izravnu ugradnju sigurnosnih mogućnosti u BIOS kako bi se onemogućile neautorizirane izmjene. NIST poziva sve zainteresirane da komentiraju najnovije smjernice za sustav BIOS do 20. siječnja 2012. Za više informacija moguće je pogledati izvornu vijest na stranicama portala InformationWeek.

Organizacija NIST (eng. National for Standards and Technology) izdala je nove sigurnosne smjernice koje bi trebala zaštiti sustav koji pokreće osobna računala poznat pod imenom BIOS (eng. Basic Input/Output System). Ukoliko zlonamjerni korisnici naprave izmjene u sustavu BIOS moguće su značajne sigurnosne prijetnje. Zbog toga je NIST izdao dokument „BIOS Integrity Measurement Guidelines“ koji opisuje mehanizme čuvanja cjelovitosti koji imaju dva cilja. Prvi cilj je otkrivanje promjena u BIOS programskom kodu koje omogućuju izvršavanje zlonamjernog programskog koda pri podizanju računala. Drugi cilj je otkrivanje promjena u postavkama sustava BIOS. U dokumentu se nalazi nekoliko scenarija slučaja upotrebe (eng. use-case) koji su povezani s BIOS mogućnostima: instalacija i provjera BIOS inačice, postavljanje BIOS lozinke, upravljanje BIOS postavkama itd. Smjernice su namijenjene proizvođačima sklopovske i programske podrške za sustav BIOS, ali i organizacijama koje razvijaju ovaj oblik sigurnosne tehnologije. Organizacija NIST je u travnju prvi puta objavila sigurnosne smjernice za sigurnost sustava BIOS. Taj dokument, „BIOS Protection Guidelines“, omogućavao je proizvođačima računala izravnu ugradnju sigurnosnih mogućnosti u BIOS kako bi se onemogućile neautorizirane izmjene. NIST poziva sve zainteresirane da komentiraju najnovije smjernice za sustav BIOS do 20. siječnja 2012. Za više informacija moguće je pogledati izvornu vijest na stranicama portala InformationWeek.

Izvor: LSS Security

Korisnici proizvoda tvrtke Apple u posljednje vrijeme postaju metom najnovije prijevare koja se širi elektroničkom poštom. Primljena poruka elektroničke pošte izgleda legitimno, s lijepo formatiranim tekstom koji ima oblik slova, boje, poveznice i adrese, kao i službene Appleove poruke elektroničke pošte. Poruke također dolaze s adrese koja izgleda službeno i oblika je „Ova e-mail adresa je zaštićena od spambota. Potrebno je omogućiti JavaScript da je vidite.“. Poveznice u poruci vode na lažni poslužitelj koji je također oblikovan da izgleda kao službeni poslužitelj. Klikom na poveznicu za Apple Store, poslužitelj od korisnika traži Apple ID i lozinku,a nakon što korisnik upiše tražene podatke, od njega se traži da unese svoje osobne podatke uključujući broj kreditne kartice. Prijevara je namijenjena vlasnicima novih Appleovih uređaja poput prijenosnika Mac i pametnih telefona iPhone koji su kupljeni u božićno vrijeme. Najbolji način izbjegavanja ovakvih prijevara je izbjegavanje korištenja poveznica iz poruka elektroničke pošte čak i onda kada one izgledaju legitimno. Umjesto korištenja poveznice iz poruke elektroničke pošte, korisnike se potiče na posjetu službenoj stranici te njena uporaba za obnavljanje računa ili pristup značajkama iz poruke elektroničke pošte. Ukoliko se korisnik ipak odluči na korištenje poveznice, legitimnost posjećene strance može provjeriti promatrajući URL (eng. Uniform resource locator) adresu koja ne bi smjela sadržavati IP (eng. Internet Protocol) adresu u sebi. Dodatno, ukoliko korisnik upiše netočnu lozinku, službena stranica neće dopustiti prijavu dok lažna stranica prihvaća prijavu i s netočnom lozinkom. Izvornu vijest moguće je pogledati na web stranicama portala CNET.

Korisnici proizvoda tvrtke Apple u posljednje vrijeme postaju metom najnovije prijevare koja se širi elektroničkom poštom. Primljena poruka elektroničke pošte izgleda legitimno, s lijepo formatiranim tekstom koji ima oblik slova, boje, poveznice i adrese, kao i službene Appleove poruke elektroničke pošte. Poruke također dolaze s adrese koja izgleda službeno i oblika je „Ova e-mail adresa je zaštićena od spambota. Potrebno je omogućiti JavaScript da je vidite.“. Poveznice u poruci vode na lažni poslužitelj koji je također oblikovan da izgleda kao službeni poslužitelj. Klikom na poveznicu za Apple Store, poslužitelj od korisnika traži Apple ID i lozinku,a nakon što korisnik upiše tražene podatke, od njega se traži da unese svoje osobne podatke uključujući broj kreditne kartice. Prijevara je namijenjena vlasnicima novih Appleovih uređaja poput prijenosnika Mac i pametnih telefona iPhone koji su kupljeni u božićno vrijeme. Najbolji način izbjegavanja ovakvih prijevara je izbjegavanje korištenja poveznica iz poruka elektroničke pošte čak i onda kada one izgledaju legitimno. Umjesto korištenja poveznice iz poruke elektroničke pošte, korisnike se potiče na posjetu službenoj stranici te njena uporaba za obnavljanje računa ili pristup značajkama iz poruke elektroničke pošte. Ukoliko se korisnik ipak odluči na korištenje poveznice, legitimnost posjećene strance može provjeriti promatrajući URL (eng. Uniform resource locator) adresu koja ne bi smjela sadržavati IP (eng. Internet Protocol) adresu u sebi. Dodatno, ukoliko korisnik upiše netočnu lozinku, službena stranica neće dopustiti prijavu dok lažna stranica prihvaća prijavu i s netočnom lozinkom. Izvornu vijest moguće je pogledati na web stranicama portala CNET.

Izvor: LSS Security

Zabrinuti zbog velike količine intelektualnog vlasništva ukradenog iz poslovnih mreža u SAD-u, skupina sigurnosnih profesionalaca se sastala i usporedila rezultate različitih skupina koje prate. Sigurnosni savjetnici prate desetak skupina, koje sve dolaze iz Kine i odgovorne su za većinu napada. Tvrtke visoke tehnologije, naftne tvrtke i poduzetnike napalo je dvanaest timova kako bi im ukralo tajne, osjetljive i povjerljive informacije. Cilj istraživanja je otkriti i prebrojati skupine koje stoje iza napada. Primjer jedne skupine je skupina po imenu Comment Crew, to se moglo prepoznati po potpisu taktike kojom se ugrađuju zapovjedi i komande u komentare web stranica. Osim toga ako se zna je li napadač dio naprednih upornih prijetnji (eng. Advanced Persistent Threat -APT), može se utvrditi da li tvrtka poziva pomoć. Termin APT osmislila je industrija obrane za napadače koji ne odustaju lagano. Različiti atributi se mogu koristiti za razvrstavanje napadača u skupine, uključujući njihove alate i tehnike, karakteristike njihove infrastrukture i mete. Sigurnosna firma za konzultiranje, Mandiant, čuva dosjee o 12 skupina koje prati pa kada klijent zatraži, može usporediti podatke koje dobiju iz mreže s podacima koje znaju o uobičajenim osumnjičenim skupinama. Firma može analizirati incident koji je pod istragom i uspoređivati s načinima rada različitih skupina, uključujući njihove alate, lozinke, metode šifriranja, infrastrukture za naredbe i kontrolu te ciljeve. Ne vjeruju svi da se problem naprednih napadača može svrstati u 12 skupina. Stotine grupa na Internetu imaju sposobnost za krađu intelektualnog vlasništva. Osim toga i u drugim zemljama, kao što su Iran i Rusija, također su aktivne. Izvornu vijest moguće je pročitati na stranicama portala DarkReading.

Zabrinuti zbog velike količine intelektualnog vlasništva ukradenog iz poslovnih mreža u SAD-u, skupina sigurnosnih profesionalaca se sastala i usporedila rezultate različitih skupina koje prate. Sigurnosni savjetnici prate desetak skupina, koje sve dolaze iz Kine i odgovorne su za većinu napada. Tvrtke visoke tehnologije, naftne tvrtke i poduzetnike napalo je dvanaest timova kako bi im ukralo tajne, osjetljive i povjerljive informacije. Cilj istraživanja je otkriti i prebrojati skupine koje stoje iza napada. Primjer jedne skupine je skupina po imenu Comment Crew, to se moglo prepoznati po potpisu taktike kojom se ugrađuju zapovjedi i komande u komentare web stranica. Osim toga ako se zna je li napadač dio naprednih upornih prijetnji (eng. Advanced Persistent Threat -APT), može se utvrditi da li tvrtka poziva pomoć. Termin APT osmislila je industrija obrane za napadače koji ne odustaju lagano. Različiti atributi se mogu koristiti za razvrstavanje napadača u skupine, uključujući njihove alate i tehnike, karakteristike njihove infrastrukture i mete. Sigurnosna firma za konzultiranje, Mandiant, čuva dosjee o 12 skupina koje prati pa kada klijent zatraži, može usporediti podatke koje dobiju iz mreže s podacima koje znaju o uobičajenim osumnjičenim skupinama. Firma može analizirati incident koji je pod istragom i uspoređivati s načinima rada različitih skupina, uključujući njihove alate, lozinke, metode šifriranja, infrastrukture za naredbe i kontrolu te ciljeve. Ne vjeruju svi da se problem naprednih napadača može svrstati u 12 skupina. Stotine grupa na Internetu imaju sposobnost za krađu intelektualnog vlasništva. Osim toga i u drugim zemljama, kao što su Iran i Rusija, također su aktivne. Izvornu vijest moguće je pročitati na stranicama portala DarkReading.

Izvor: LSS Security

Posljednje sigurnosne preporuke