Za sigurnjake

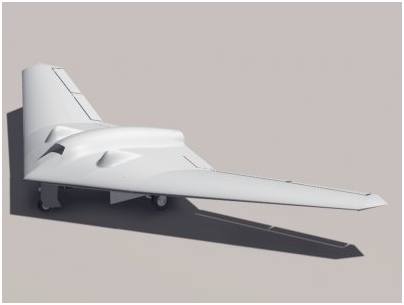

Postoji mogućnost da je nedavno uhvaćena američka špijunska bespilotna letjelica kada je elektronički napadnuta i navedena da sleti na iranski teritorij. Iranski stručnjaci za elektroničko ratovanje su uspjeli prekinuti komunikacijsku vezu bespilotne letjelice i promijeniti GPS (eng. Global Positioning System) koordinate. Nakon toga, letjelica je sletjela na iranski teritorij pritom misleći da slijeće u američku bazu u Afganistanu. Napad je iskorištavao poznatu ranjivost u navigacijskom sustavu bespilotne letjelice kako bi se lažirale koordinate za slijetanje. Sigurnosni stručnjak Ira Winkler objašnjava da je jedan mogući scenarij po kojem je izveden napad korištenje jakog GPS signala usmjerenog prema letjelici, koji je jači od signala iz satelita. Budući da signali nisu šifrirani, letjelica bi koristila onaj GPS signal koji je jači. Zbog vjerovanja lažnom GPS signalu, letjelica gubi točnu informaciju o svojoj lokaciji. Američke bespilotne letjelice su već bile napadnute na sličan način. Prije dvije godine Iračani i Afganistanci su uspjeli presresti video prijenos iz američkih bespilotnih letjelica. Ovim napadom su mogli dobiti važne informacije o američkim metama. Unatoč tome što su američki dužnosnici znali za ranjivosti svojih letjelica, nisu puno učinili za šifriranje signala. Originalna vijest objavljena je na web stranicama portala Network World on Security.

Postoji mogućnost da je nedavno uhvaćena američka špijunska bespilotna letjelica kada je elektronički napadnuta i navedena da sleti na iranski teritorij. Iranski stručnjaci za elektroničko ratovanje su uspjeli prekinuti komunikacijsku vezu bespilotne letjelice i promijeniti GPS (eng. Global Positioning System) koordinate. Nakon toga, letjelica je sletjela na iranski teritorij pritom misleći da slijeće u američku bazu u Afganistanu. Napad je iskorištavao poznatu ranjivost u navigacijskom sustavu bespilotne letjelice kako bi se lažirale koordinate za slijetanje. Sigurnosni stručnjak Ira Winkler objašnjava da je jedan mogući scenarij po kojem je izveden napad korištenje jakog GPS signala usmjerenog prema letjelici, koji je jači od signala iz satelita. Budući da signali nisu šifrirani, letjelica bi koristila onaj GPS signal koji je jači. Zbog vjerovanja lažnom GPS signalu, letjelica gubi točnu informaciju o svojoj lokaciji. Američke bespilotne letjelice su već bile napadnute na sličan način. Prije dvije godine Iračani i Afganistanci su uspjeli presresti video prijenos iz američkih bespilotnih letjelica. Ovim napadom su mogli dobiti važne informacije o američkim metama. Unatoč tome što su američki dužnosnici znali za ranjivosti svojih letjelica, nisu puno učinili za šifriranje signala. Originalna vijest objavljena je na web stranicama portala Network World on Security.

Izvor: LSS Security

Novi izvještaj psihologa koji imaju iskustva u upravljanju rizikom, donose zajedničke osobine za tipičnog zlonamjernog zaposlenika unutar poduzeća koji krade i bogati se na odavanju tajni svoje organizacije. Neke od tih osobina uključuju starost od 38 godina, povijest psihičkih problema, brak na rubu i sl. Dok računalni kriminal postaje oružje izbora za sve više kriminalaca, psiholozi kao što su Shaw i Stock , kao i sociolozi i kriminolozi, sve više pokušavaju pomoći napraviti profile hakera i zlonamjernih ljudi iznutra. Cilj je omogućiti organizacijama da se mogu bolje obraniti od vanjskih prijetnji i da bolje mogu uočiti unutarnje probleme. Profesori koji svoj rad namjeravaju predstaviti početkom sljedeće godine, otkrili su neke zanimljive povezanosti između računalnog kriminala i trenda korištenja mreže. Istraživači su koristili stvarne podatke i otkrili da, što je više ljudi spojeno na Internet, postoji više potencijalnih žrtvi, a time i više kriminala koji se događa u to vrijeme. Prema najvećem proizvođaču sigurnosnih programa, Symantec, oko 65% zlonamjernih korisnika iznutra već ima dogovoreni posao s konkurentnom firmom ili su započeli vlastiti posao u vrijeme krađe podataka. Više od polovice počne krasti informacije unutar mjeseca u kojem namjeravaju napustiti svoje poslodavce, četvrtina ih proda informacije stranoj firmi ili državi, a 20% ih je zaposlila vanjska firma kako bi ukrali informacije. Više detalja dostupno je na web stranicama portala darkREADING.

Novi izvještaj psihologa koji imaju iskustva u upravljanju rizikom, donose zajedničke osobine za tipičnog zlonamjernog zaposlenika unutar poduzeća koji krade i bogati se na odavanju tajni svoje organizacije. Neke od tih osobina uključuju starost od 38 godina, povijest psihičkih problema, brak na rubu i sl. Dok računalni kriminal postaje oružje izbora za sve više kriminalaca, psiholozi kao što su Shaw i Stock , kao i sociolozi i kriminolozi, sve više pokušavaju pomoći napraviti profile hakera i zlonamjernih ljudi iznutra. Cilj je omogućiti organizacijama da se mogu bolje obraniti od vanjskih prijetnji i da bolje mogu uočiti unutarnje probleme. Profesori koji svoj rad namjeravaju predstaviti početkom sljedeće godine, otkrili su neke zanimljive povezanosti između računalnog kriminala i trenda korištenja mreže. Istraživači su koristili stvarne podatke i otkrili da, što je više ljudi spojeno na Internet, postoji više potencijalnih žrtvi, a time i više kriminala koji se događa u to vrijeme. Prema najvećem proizvođaču sigurnosnih programa, Symantec, oko 65% zlonamjernih korisnika iznutra već ima dogovoreni posao s konkurentnom firmom ili su započeli vlastiti posao u vrijeme krađe podataka. Više od polovice počne krasti informacije unutar mjeseca u kojem namjeravaju napustiti svoje poslodavce, četvrtina ih proda informacije stranoj firmi ili državi, a 20% ih je zaposlila vanjska firma kako bi ukrali informacije. Više detalja dostupno je na web stranicama portala darkREADING.

Izvor: LSS Security

Cnet se nalazi na udaru jer preuzimanjem poznatog alata za analizu mreža Nmap i drugih paketa programa otvorenog koda dolazi zapakirana alatna traka sumnjive korisnosti. Alat Nmap je popularni alat otvorenog koda za analizu mreža i testiranje sigurnosti koji omogućava administratorima sustava provođenje sigurnosnog testiranja i rješavanje mrežnih problema. Tijekom posljednjih nekoliko dana, korisnicima koji su preuzimali alate s web stranice Cnet ponuđena je, prema zadanim postavkama, i alatna traka Babylon. Problem je što korisnici samo brzo prođu kroz instalaciju i vjeruju da im je web stranica download.com ponudila stvarni instalacijski paket i da projekt Nmap ne bi nikada postavio zlonamjerni kod u njega. Onda se dogodi da sljedeći put kad korisnici pokrenu svoj Internet preglednik imaju sumnjive alatne trake, Bing pretraživač i postavljenu stranicu tvrtke Microsoft kao početnu stranicu. Nekoliko antivirusnih tvrtki slažu se s procjenom da je taj instalacijski paket trojanski konj jer su ga BitDefender i F-SC prepoznali kao takvog, a Panda, McAfee i drugi su ga prepoznali kao neželjeni program. Paul Ducklin, voditelj tehnologije tvrtke Sophos, tvrdi da je instalacija određenog alata koja pokušava instalirati i druge nepovezane alate loša sigurnosna praksa. Dodatne informacije nalaze se na web stranicama portala The Register.

Cnet se nalazi na udaru jer preuzimanjem poznatog alata za analizu mreža Nmap i drugih paketa programa otvorenog koda dolazi zapakirana alatna traka sumnjive korisnosti. Alat Nmap je popularni alat otvorenog koda za analizu mreža i testiranje sigurnosti koji omogućava administratorima sustava provođenje sigurnosnog testiranja i rješavanje mrežnih problema. Tijekom posljednjih nekoliko dana, korisnicima koji su preuzimali alate s web stranice Cnet ponuđena je, prema zadanim postavkama, i alatna traka Babylon. Problem je što korisnici samo brzo prođu kroz instalaciju i vjeruju da im je web stranica download.com ponudila stvarni instalacijski paket i da projekt Nmap ne bi nikada postavio zlonamjerni kod u njega. Onda se dogodi da sljedeći put kad korisnici pokrenu svoj Internet preglednik imaju sumnjive alatne trake, Bing pretraživač i postavljenu stranicu tvrtke Microsoft kao početnu stranicu. Nekoliko antivirusnih tvrtki slažu se s procjenom da je taj instalacijski paket trojanski konj jer su ga BitDefender i F-SC prepoznali kao takvog, a Panda, McAfee i drugi su ga prepoznali kao neželjeni program. Paul Ducklin, voditelj tehnologije tvrtke Sophos, tvrdi da je instalacija određenog alata koja pokušava instalirati i druge nepovezane alate loša sigurnosna praksa. Dodatne informacije nalaze se na web stranicama portala The Register.

Izvor: LSS Security

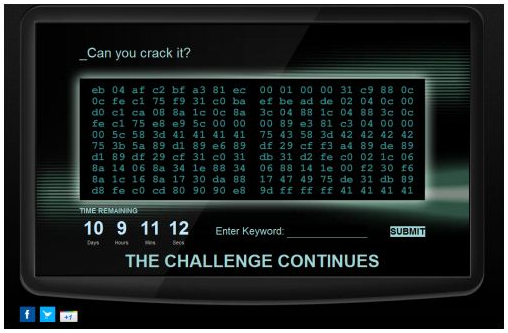

Jednostavno Google pretraživanje otključava GCHQ kod završetka stranice koji bi trebao biti tajan. Agencija za pretraživanje privatnih podataka pokrenula je natjecanje u razbijanju koda preko društvenih mreža, kojem je cilj pronaći osobe koje mogu razbiti kod jer ih možda u regularnim načinima zapošljavanja ne bi mogli pronaći. Web stranica „canyoucrackit.co.uk“ je izazov u koji je uključeno pronalaženje značenja mreže veličine 16x10 s 8-bitnim heksadecimalnim brojevima kako bi se otkrila lozinka. Nakon toga potrebno je razviti virtualnu mašinu za pokretanje koda koji vodi do konačne web stranice. Za rješavanje ovog problema razbijanja koda natjecatelji su imali deset dana. Međutim, umjesto rješavanja ovog problema, koji nije bio nimalo jednostavan, na završnu stranicu bilo je moguće doći pomoću jednostavnog Google pretraživanja. Obzirom na interes za natjecanje možda je bilo neizbježno da će netko pronaći neku vrstu zaobilaznih putova kako bi varali u natjecanju. Ovo ne znači da zbog toga zadatak nije vrijedan sudjelovanja pogotovo zbog onih koji su željni za rješavanjem problema. Web stranica „canyoucrackit.co.uk“ postavljena je u suradnji s agencijama za zapošljavanje. Više podataka moguće je pročitati na web stranicama portala The Register.

Jednostavno Google pretraživanje otključava GCHQ kod završetka stranice koji bi trebao biti tajan. Agencija za pretraživanje privatnih podataka pokrenula je natjecanje u razbijanju koda preko društvenih mreža, kojem je cilj pronaći osobe koje mogu razbiti kod jer ih možda u regularnim načinima zapošljavanja ne bi mogli pronaći. Web stranica „canyoucrackit.co.uk“ je izazov u koji je uključeno pronalaženje značenja mreže veličine 16x10 s 8-bitnim heksadecimalnim brojevima kako bi se otkrila lozinka. Nakon toga potrebno je razviti virtualnu mašinu za pokretanje koda koji vodi do konačne web stranice. Za rješavanje ovog problema razbijanja koda natjecatelji su imali deset dana. Međutim, umjesto rješavanja ovog problema, koji nije bio nimalo jednostavan, na završnu stranicu bilo je moguće doći pomoću jednostavnog Google pretraživanja. Obzirom na interes za natjecanje možda je bilo neizbježno da će netko pronaći neku vrstu zaobilaznih putova kako bi varali u natjecanju. Ovo ne znači da zbog toga zadatak nije vrijedan sudjelovanja pogotovo zbog onih koji su željni za rješavanjem problema. Web stranica „canyoucrackit.co.uk“ postavljena je u suradnji s agencijama za zapošljavanje. Više podataka moguće je pročitati na web stranicama portala The Register.

Izvor: LSS Security

Sigurnosni istraživači su otkrili propust u paketu Yahoo! Messenger zbog kojega napadači mogu mijenjati status poruke bilo kojeg korisnika. Statusi poruka koji su promijenjeni dobar su način za uvjeravanje korisnikovih kontakata da kliknu na poveznicu koja ih vodi na opasne web stranice. Još se gora pogreška dogodila u verziji Messenger klijenta 11.x koja zahtjeva minimalnu interakciju korisnika da bi radila. Napadač šalje određeni dokument na cilj, tj. iokvir koji zamjenjuje status poruke s napadačevim prilagođenim tekstom. Takva poruka može biti, i u većini scenarija napada zaista i je, poslana tvrtci izvan liste kontakata ciljanog korisnika. Ako je napad uspješno izvršen, korisnik neće imati nikakvih naznaka da je njegov ili njezin status poruke ponovno napisan. Prevara se može koristi za postizanje sličnih rezultata promicanjem web stranica isto kao i usmjeravanjem korisnika na web stranice koje su prepune sadržaja za iskorištavanje. Tvrtka BitDefender preporuča korisnicima da promijene postavke na svojim IM (eng. Instant Messaging) klijentima kako bi se ignorirali svi koji nisu na listi kontakata kao mjera opreza. Osim toga, neki sigurnosni setovi uključuju funkciju web filtra koja bi trebala braniti korisnike od takvih napada. Izvorna vijest objavljena je na web stranicama portala The Register.

Sigurnosni istraživači su otkrili propust u paketu Yahoo! Messenger zbog kojega napadači mogu mijenjati status poruke bilo kojeg korisnika. Statusi poruka koji su promijenjeni dobar su način za uvjeravanje korisnikovih kontakata da kliknu na poveznicu koja ih vodi na opasne web stranice. Još se gora pogreška dogodila u verziji Messenger klijenta 11.x koja zahtjeva minimalnu interakciju korisnika da bi radila. Napadač šalje određeni dokument na cilj, tj. iokvir koji zamjenjuje status poruke s napadačevim prilagođenim tekstom. Takva poruka može biti, i u većini scenarija napada zaista i je, poslana tvrtci izvan liste kontakata ciljanog korisnika. Ako je napad uspješno izvršen, korisnik neće imati nikakvih naznaka da je njegov ili njezin status poruke ponovno napisan. Prevara se može koristi za postizanje sličnih rezultata promicanjem web stranica isto kao i usmjeravanjem korisnika na web stranice koje su prepune sadržaja za iskorištavanje. Tvrtka BitDefender preporuča korisnicima da promijene postavke na svojim IM (eng. Instant Messaging) klijentima kako bi se ignorirali svi koji nisu na listi kontakata kao mjera opreza. Osim toga, neki sigurnosni setovi uključuju funkciju web filtra koja bi trebala braniti korisnike od takvih napada. Izvorna vijest objavljena je na web stranicama portala The Register.

Izvor: LSS Security

Posljednje sigurnosne preporuke