Za sigurnjake

Ukrajinski policajci ugasili su web stranicu za razmjenu zlonamjernih programa koju su često posjećivali pisci virusa. Poruka na naslovnici web stranice VX Heavens obavještava kako su bili prisiljeni na zatvaranje trgovine nakon su im ugašeni poslužitelji 23. ožujka 2012. godine kao dio istrage o kaznenim radnjama. Na ugašenoj web stranici piše da su se dugi niz godina trudili uspostaviti pouzdan rad web stranice, koja je isporučivala profesionalne i kvalitetne informacije o sigurnosti sustava i računalnim virusima. Navode da vjeruju kako je pravo istraživanje bilo kojeg područja (uključujući i računalne viruse) moguće u ozračju povjerenja, otvorenosti i međusobnog pomaganja. Web stranica VX Heavens, koja se smatra trezorom podataka, nudila je lekcije o pisanju virusa kao i primjere zlonamjernog koda i druge izvore. Graham Cluley iz tvrtke Sophos na blogu pod nazivom „Sophos Naked Security“ napisao je kako korisnici koji su koristili web stranicu VX Heavens vjerojatno nisu isti kao organizirani kriminalci kojima je motiv novac te koji trenutno muče računalne korisnike. Izvorna vijest objavljena je na stranicama portala The Register.

Ukrajinski policajci ugasili su web stranicu za razmjenu zlonamjernih programa koju su često posjećivali pisci virusa. Poruka na naslovnici web stranice VX Heavens obavještava kako su bili prisiljeni na zatvaranje trgovine nakon su im ugašeni poslužitelji 23. ožujka 2012. godine kao dio istrage o kaznenim radnjama. Na ugašenoj web stranici piše da su se dugi niz godina trudili uspostaviti pouzdan rad web stranice, koja je isporučivala profesionalne i kvalitetne informacije o sigurnosti sustava i računalnim virusima. Navode da vjeruju kako je pravo istraživanje bilo kojeg područja (uključujući i računalne viruse) moguće u ozračju povjerenja, otvorenosti i međusobnog pomaganja. Web stranica VX Heavens, koja se smatra trezorom podataka, nudila je lekcije o pisanju virusa kao i primjere zlonamjernog koda i druge izvore. Graham Cluley iz tvrtke Sophos na blogu pod nazivom „Sophos Naked Security“ napisao je kako korisnici koji su koristili web stranicu VX Heavens vjerojatno nisu isti kao organizirani kriminalci kojima je motiv novac te koji trenutno muče računalne korisnike. Izvorna vijest objavljena je na stranicama portala The Register.

Izvor: LSS Security

Istraživači u laboratorijima organizacije Symantec otkrili su dio izmijenjenog virusa Duqu koji ima za cilj prikupljanje informacija. Tvorci Duqu virusa su, nakon otkrivanja prethodne inačice virusa u kolovozu prošle godine, odlučili izmijeniti izvorni kod u par ključnih okteta (eng. byte) kako bi zaobišli alate za detekciju. Tvrtke Kaspersky i Symantec tvrde da su tvorci virusa isti ljudi koji stoje iza zlonamjernog programa Stuxnet, crva koji napada industrijsku opremu tvrtke Siemens. Istraživače iz navedenih tvrtki ne čudi da je virus nađen u Iranu zbog njegove špijunske naravi jer je u istoj državi otkriven i Stuxnet. U dijelu virusa koji je pronađen otkriveno je da su napadači izmijenili i algoritam kriptiranja koji je zamijenio generiranje lažnih certifikata za upravljačke programe. Nažalost istraživači nisu našli ni glavnu ni konfiguracijsku datoteku koje bi pomogle u otkrivanju gdje se nalazi kontrolni poslužitelj virusa. Pojava modificirane inačice virusa znači da je grupa odgovorna za njegovo kreiranje još uvijek aktivna što dovodi do mogućnosti izrade novih inačica. Izvorna vijest objavljena je na stranicama portala Computerworld.

Istraživači u laboratorijima organizacije Symantec otkrili su dio izmijenjenog virusa Duqu koji ima za cilj prikupljanje informacija. Tvorci Duqu virusa su, nakon otkrivanja prethodne inačice virusa u kolovozu prošle godine, odlučili izmijeniti izvorni kod u par ključnih okteta (eng. byte) kako bi zaobišli alate za detekciju. Tvrtke Kaspersky i Symantec tvrde da su tvorci virusa isti ljudi koji stoje iza zlonamjernog programa Stuxnet, crva koji napada industrijsku opremu tvrtke Siemens. Istraživače iz navedenih tvrtki ne čudi da je virus nađen u Iranu zbog njegove špijunske naravi jer je u istoj državi otkriven i Stuxnet. U dijelu virusa koji je pronađen otkriveno je da su napadači izmijenili i algoritam kriptiranja koji je zamijenio generiranje lažnih certifikata za upravljačke programe. Nažalost istraživači nisu našli ni glavnu ni konfiguracijsku datoteku koje bi pomogle u otkrivanju gdje se nalazi kontrolni poslužitelj virusa. Pojava modificirane inačice virusa znači da je grupa odgovorna za njegovo kreiranje još uvijek aktivna što dovodi do mogućnosti izrade novih inačica. Izvorna vijest objavljena je na stranicama portala Computerworld.

Izvor: LSS Security

Istraživači laboratorija Kaspersky Labs pronašli su zlonamjerni program koji, za razliku od dosadašnjih, ne instalira nikakve datoteke na osobno računalo korisnika. Operacijski sustavi Windows i MacOS ranjivi su na ovu vrstu iskorištavanja jer je program teško uočiti antivirusnim programima obzirom da radi unutar poznatih procesa. Jednom kada se zlonamjerni program nalazi pod zaštitom korisnikovog računala pokušava napasti kontrolu korisničkog računa na operacijskom sustavu Windows pa instalira trojanski konj pod nazivom „Lurk Trojan“ i spaja se na povezana botnet računala. Pokušaj instalacije ključni je zadatak ovog zlonamjernog programa jer se nalazi u radnoj memoriji (eng. Random-access memory - RAM) računala te će biti izbrisan ako se računalo ugasi. Olakšavajući faktor je što je tvrtka Kaspersky pronašla zlonamjerni program samo u oglasima na ruskim web stranicama te su obavijestili tvrtku koja daje oglas pa je zlonamjerni kod uklonjen. No, istraživač Sergey Golavanov također upozorava kako se ne može isključiti da će se isto iskorištavanje koristiti protiv korisnika u drugim dijelovima svijeta. Dodatne informacije moguće je pronaći na stranicama portala The Register.

Istraživači laboratorija Kaspersky Labs pronašli su zlonamjerni program koji, za razliku od dosadašnjih, ne instalira nikakve datoteke na osobno računalo korisnika. Operacijski sustavi Windows i MacOS ranjivi su na ovu vrstu iskorištavanja jer je program teško uočiti antivirusnim programima obzirom da radi unutar poznatih procesa. Jednom kada se zlonamjerni program nalazi pod zaštitom korisnikovog računala pokušava napasti kontrolu korisničkog računa na operacijskom sustavu Windows pa instalira trojanski konj pod nazivom „Lurk Trojan“ i spaja se na povezana botnet računala. Pokušaj instalacije ključni je zadatak ovog zlonamjernog programa jer se nalazi u radnoj memoriji (eng. Random-access memory - RAM) računala te će biti izbrisan ako se računalo ugasi. Olakšavajući faktor je što je tvrtka Kaspersky pronašla zlonamjerni program samo u oglasima na ruskim web stranicama te su obavijestili tvrtku koja daje oglas pa je zlonamjerni kod uklonjen. No, istraživač Sergey Golavanov također upozorava kako se ne može isključiti da će se isto iskorištavanje koristiti protiv korisnika u drugim dijelovima svijeta. Dodatne informacije moguće je pronaći na stranicama portala The Register.

Izvor: LSS Scurity

Na natjecanju „Pwn2Own“ pariški tim iz tvrtke Vupen Security jučer je uspješno srušio Microsoftov Internet Explorer pokretan na Windows 7 operacijskom sustavu tako da je iskoristio par „zero-day“ propusta koji zaobilaze sigurnosna ograničenja operacijskog sustava i uspješno pokrenuo zlonamjerni kod. Za izvršavanje napada, koji se odvija u dvije faze, nije potrebna gotovo nikakva interakcija korisnika osim posjećivanja posebno oblikovane stranice. Napad je izveden slično kao i prošlotjedni napaa na preglednik Chrome tvrtke Google. Posljedica napada je izvođenje koda izvan „Zaštićenog moda“ preglednika Internet Explorer što omogućava potpunu kontrolu nad operacijskim sustavom. Inicijativa ZDI (Zero day initiative), sponzor natjecanja, ne želi još otkriti propuste koje je tim Vupen koristio za napad na preglednike Chrome i Internet Explorer 9 sve dok proizvođači ne izdaju nadogradnju. Tim koji odnese ukupnu pobjedu na natjecanju sa sobom odnosi i 60 tisuća dolara, za koje je gotovo sigurno da odlaze u ruke Vupen Securtya. Dodatne informacije moguće je pročitati na web stranicama portala Computerworld.

Na natjecanju „Pwn2Own“ pariški tim iz tvrtke Vupen Security jučer je uspješno srušio Microsoftov Internet Explorer pokretan na Windows 7 operacijskom sustavu tako da je iskoristio par „zero-day“ propusta koji zaobilaze sigurnosna ograničenja operacijskog sustava i uspješno pokrenuo zlonamjerni kod. Za izvršavanje napada, koji se odvija u dvije faze, nije potrebna gotovo nikakva interakcija korisnika osim posjećivanja posebno oblikovane stranice. Napad je izveden slično kao i prošlotjedni napaa na preglednik Chrome tvrtke Google. Posljedica napada je izvođenje koda izvan „Zaštićenog moda“ preglednika Internet Explorer što omogućava potpunu kontrolu nad operacijskim sustavom. Inicijativa ZDI (Zero day initiative), sponzor natjecanja, ne želi još otkriti propuste koje je tim Vupen koristio za napad na preglednike Chrome i Internet Explorer 9 sve dok proizvođači ne izdaju nadogradnju. Tim koji odnese ukupnu pobjedu na natjecanju sa sobom odnosi i 60 tisuća dolara, za koje je gotovo sigurno da odlaze u ruke Vupen Securtya. Dodatne informacije moguće je pročitati na web stranicama portala Computerworld.

Izvor: LSS Security

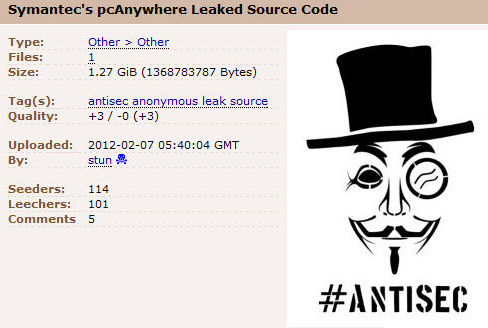

Skupina Anonymous objavila je izvorni kod antivirusnog programa Norton AntiVirus 2006 tvrtke Symantec, kao potporu članovima skupine Lulzsec koji su nedavno uhićeni u operaciji agencije FBI. U objavi na web stranici za dijeljenje sadržaja The Pirate Bay, koju su napravili pojedinci povezani s pokretom AntiSec, piše kako je posvećena nedavno uhićenim članovima. Tvrtka Symantec rekla je za portal V3 da trenutno analiziraju izvorni kod kako bi provjerili je li originalan. Napadači iz skupine Anonymous ove godine su već objavili izvorni kod nekih drugih proizvoda tvrtke Symantec, uključujući i kod njihovog alata za daljinsko upravljanje pcAnywhere. Vjeruje se kako su hakeri ukrali kod još 2006. godine, ali skupina Anonymous je tek nedavno zaprijetila kako će ga javno dijeliti. Policija je nedavno uhitila nekoliko ljudi osumnjičenih za sudjelovanje u hakerskim napadima koji su povezani sa skupinom Anonymous. Također, potvrđeno je kako vođa zloglasne hakerske skupine LulzSec već nekoliko mjeseci djeluje kao doušnik za agenciju FBI. Izvorna vijest objavljena je na stranicama portala V3.

Skupina Anonymous objavila je izvorni kod antivirusnog programa Norton AntiVirus 2006 tvrtke Symantec, kao potporu članovima skupine Lulzsec koji su nedavno uhićeni u operaciji agencije FBI. U objavi na web stranici za dijeljenje sadržaja The Pirate Bay, koju su napravili pojedinci povezani s pokretom AntiSec, piše kako je posvećena nedavno uhićenim članovima. Tvrtka Symantec rekla je za portal V3 da trenutno analiziraju izvorni kod kako bi provjerili je li originalan. Napadači iz skupine Anonymous ove godine su već objavili izvorni kod nekih drugih proizvoda tvrtke Symantec, uključujući i kod njihovog alata za daljinsko upravljanje pcAnywhere. Vjeruje se kako su hakeri ukrali kod još 2006. godine, ali skupina Anonymous je tek nedavno zaprijetila kako će ga javno dijeliti. Policija je nedavno uhitila nekoliko ljudi osumnjičenih za sudjelovanje u hakerskim napadima koji su povezani sa skupinom Anonymous. Također, potvrđeno je kako vođa zloglasne hakerske skupine LulzSec već nekoliko mjeseci djeluje kao doušnik za agenciju FBI. Izvorna vijest objavljena je na stranicama portala V3.

Izvor: LSS Security

Posljednje sigurnosne preporuke