Vijesti za svakoga

Tvrtka Facebook je uvela novi program, pod nazivom Websense, za skeniranje svoje velike mreže za poveznice koji upućuju na zlonamjerne web stranice. S obzirom da napadači svakim danom sve više i više koriste socijalnu mrežu Facebook za širenje zlonamjernih programa, stručnjaci su morali pronaći rješenje za taj problem. Program Websense služi za analiziranje mreže i upozoravanje korisnika na opasne lokacije. Korisnicima je ostavljena mogućnost da mogu zanemariti ovo upozorenje i na svoju odgovornost nastaviti s radom. Pristup je sličan kao kod tehnologije Google Safe Browsing koja je integrirana s web preglednicima Firefox i Chrome. Pojedinačni korisnici imaju mogućnost dodavanja aplikacija za filtriranje sigurnosti, kao što je Bitdefender Safego. Navedena aplikacija služi za skeniranje poruka neželjene elektroničke pošte (eng. spam) i zlonamjernih veza. Tvrtka Facebook sada nudi novu vrstu tehnologije kao produžetak na svoje prijašnje veze s programom Websense. Cjelokupna vijest objavljena je na web stranicama portala The Register.

Tvrtka Facebook je uvela novi program, pod nazivom Websense, za skeniranje svoje velike mreže za poveznice koji upućuju na zlonamjerne web stranice. S obzirom da napadači svakim danom sve više i više koriste socijalnu mrežu Facebook za širenje zlonamjernih programa, stručnjaci su morali pronaći rješenje za taj problem. Program Websense služi za analiziranje mreže i upozoravanje korisnika na opasne lokacije. Korisnicima je ostavljena mogućnost da mogu zanemariti ovo upozorenje i na svoju odgovornost nastaviti s radom. Pristup je sličan kao kod tehnologije Google Safe Browsing koja je integrirana s web preglednicima Firefox i Chrome. Pojedinačni korisnici imaju mogućnost dodavanja aplikacija za filtriranje sigurnosti, kao što je Bitdefender Safego. Navedena aplikacija služi za skeniranje poruka neželjene elektroničke pošte (eng. spam) i zlonamjernih veza. Tvrtka Facebook sada nudi novu vrstu tehnologije kao produžetak na svoje prijašnje veze s programom Websense. Cjelokupna vijest objavljena je na web stranicama portala The Register.

Tvrtka Microsoft je zaustavila rad botnet mreže Kelihos i optužila češkog državljanina za upravljanje mrežom zaraženih računala te krađu podataka i slanje neželjene elektroničke pošte. Kelihos, poznatiji pod imenom Waledac 2.0, zarazio je oko 41,000 računala diljem svijeta pomoću kojih je u jednom danu mogao poslati u prosjeku 3,8 milijardi neželjenih poruka elektroničke pošte. Iako ovi botneti nisu bili veliki kao botnet Rustock, zarazili su mnoga računala. Tvrtka Microsoft je podigala tužbu protiv Dominiquea Alexandera Piattia i još 22 nepoznate osobe zbog inficiranja računala zloćudnim programom i kreiranja botnet mreže Kelihos koji su koristili za slanje poruka neželjene elektroničke pošte. S ovim slučajem, tvrtka Microsoft je počela koristiti novu taktiku koja se temelji na zabranama pristupa koje sudovi odobravaju. Na taj način se tvrtki Microsoft dozvoljava prekidanje veze između botnet mreže i zasebnih zaraženih računala. Uspješno prekidanje veze otežava rad takvoj mreži te na taj način uspješno sprječava njeno propagiranje. Originalna vijest objavljena je na web stranicama portala H security.

Tvrtka Microsoft je zaustavila rad botnet mreže Kelihos i optužila češkog državljanina za upravljanje mrežom zaraženih računala te krađu podataka i slanje neželjene elektroničke pošte. Kelihos, poznatiji pod imenom Waledac 2.0, zarazio je oko 41,000 računala diljem svijeta pomoću kojih je u jednom danu mogao poslati u prosjeku 3,8 milijardi neželjenih poruka elektroničke pošte. Iako ovi botneti nisu bili veliki kao botnet Rustock, zarazili su mnoga računala. Tvrtka Microsoft je podigala tužbu protiv Dominiquea Alexandera Piattia i još 22 nepoznate osobe zbog inficiranja računala zloćudnim programom i kreiranja botnet mreže Kelihos koji su koristili za slanje poruka neželjene elektroničke pošte. S ovim slučajem, tvrtka Microsoft je počela koristiti novu taktiku koja se temelji na zabranama pristupa koje sudovi odobravaju. Na taj način se tvrtki Microsoft dozvoljava prekidanje veze između botnet mreže i zasebnih zaraženih računala. Uspješno prekidanje veze otežava rad takvoj mreži te na taj način uspješno sprječava njeno propagiranje. Originalna vijest objavljena je na web stranicama portala H security.

Neprofitno udruženje računalnih i IT stručnjaka, ISACA, upozorilo je na opasnosti i rizike od dijeljenja lokacijskih podataka pomoću mobilnih uređaja. Prema njihovom istraživanju, preko 50% korisnika „pametnih“ mobilnih telefona koristi neku uslugu određivanja i praćenja vlastite lokacije. Lokaciju korisnika ne prate više samo usluge navigacije kao što je Google Maps, već i društvene mreže kao što je Facebook sa svojom mogućnošću dodavanja lokacijskih podataka uz status na toj društvenoj mreži. Ovi podaci su sve zanimljiviji zlonamjernim korisnicima, a u budućnosti se očekuje i značajan porast korištenja programa koji mogu pratiti lokaciju korisnika. Analizom podataka o kretanju korisnika mogu se donositi procjene o njegovom budućem kretanju što, uz poznavanje njegovog financijskog stanja i drugih podataka koje bi zlonamjerni korisnici mogli prikupiti iz društvenih mreža, otvara mogućnost pljačke, otmice ili ucjene žrtve. Kako su navedene usluge praćenja lokacije korisnika relativno mlade, još ne postoji nekakva zakonska regulativa koja bi pazila koje podatke tvrtke smiju zadržavati i na koji način ih smiju koristiti te kako ih zaštiti od zlonamjernih korisnika. Originalna vijest objavljena je na web stranicama portala info security.

Neprofitno udruženje računalnih i IT stručnjaka, ISACA, upozorilo je na opasnosti i rizike od dijeljenja lokacijskih podataka pomoću mobilnih uređaja. Prema njihovom istraživanju, preko 50% korisnika „pametnih“ mobilnih telefona koristi neku uslugu određivanja i praćenja vlastite lokacije. Lokaciju korisnika ne prate više samo usluge navigacije kao što je Google Maps, već i društvene mreže kao što je Facebook sa svojom mogućnošću dodavanja lokacijskih podataka uz status na toj društvenoj mreži. Ovi podaci su sve zanimljiviji zlonamjernim korisnicima, a u budućnosti se očekuje i značajan porast korištenja programa koji mogu pratiti lokaciju korisnika. Analizom podataka o kretanju korisnika mogu se donositi procjene o njegovom budućem kretanju što, uz poznavanje njegovog financijskog stanja i drugih podataka koje bi zlonamjerni korisnici mogli prikupiti iz društvenih mreža, otvara mogućnost pljačke, otmice ili ucjene žrtve. Kako su navedene usluge praćenja lokacije korisnika relativno mlade, još ne postoji nekakva zakonska regulativa koja bi pazila koje podatke tvrtke smiju zadržavati i na koji način ih smiju koristiti te kako ih zaštiti od zlonamjernih korisnika. Originalna vijest objavljena je na web stranicama portala info security.

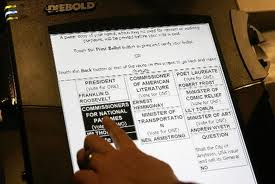

Sigurnosni stručnjaci demonstrirali su hakiranje elektroničkog sustava za glasanje Diebold, koji će milijuni Amerikanaca koristiti na predsjedničkim izborima 2012. Koristili su jeftin i široko dostupan elektronički sklop čija vrijednost iznosi oko 10$. Hardver se postavlja između ekrana s detekcijom dodira i mikroprocesora uređaja. Na taj način uređaj kontrolira informacije prije nego stignu na obradu, što napadaču omogućuje izmjenu glasova bez gotovo vidljivih znakova. U video demonstraciji istraživači su pokazali kako se sklop može iskoristiti za trenutno zaustavljanje napajanja ekrana, što sprječava glasača da vidi izmjenu glasova. Korištenjem dodatnog elektroničkog sklopa u vrijednosti od 15$, demonstrirali su hakiranje uređaja s udaljenosti od 800 m. Istraživači tvrde kako bilo tko s minimalnom naobrazbom može konstruirati sklopove pomoću standardnih alata. S druge strane, ovaj bi način prijevare morao uključiti manipulaciju većeg broja uređaja za glasanje, što i nije jednostavno izvesti neprimjetno. Drugi problem za napadača je fizički pristup. U teoriji postoji niz pravila kojim se to sprječava. Unatoč tome, profesor sa sveučilišta Princeton, Ed Felton izjavio je da su glasački uređaji postavljeni bez nadzora satima ili danima prije dana izbora. Osim ovog tipa uređaja uspješno je hakiran i Dominion glasački sustav.

Sigurnosni stručnjaci demonstrirali su hakiranje elektroničkog sustava za glasanje Diebold, koji će milijuni Amerikanaca koristiti na predsjedničkim izborima 2012. Koristili su jeftin i široko dostupan elektronički sklop čija vrijednost iznosi oko 10$. Hardver se postavlja između ekrana s detekcijom dodira i mikroprocesora uređaja. Na taj način uređaj kontrolira informacije prije nego stignu na obradu, što napadaču omogućuje izmjenu glasova bez gotovo vidljivih znakova. U video demonstraciji istraživači su pokazali kako se sklop može iskoristiti za trenutno zaustavljanje napajanja ekrana, što sprječava glasača da vidi izmjenu glasova. Korištenjem dodatnog elektroničkog sklopa u vrijednosti od 15$, demonstrirali su hakiranje uređaja s udaljenosti od 800 m. Istraživači tvrde kako bilo tko s minimalnom naobrazbom može konstruirati sklopove pomoću standardnih alata. S druge strane, ovaj bi način prijevare morao uključiti manipulaciju većeg broja uređaja za glasanje, što i nije jednostavno izvesti neprimjetno. Drugi problem za napadača je fizički pristup. U teoriji postoji niz pravila kojim se to sprječava. Unatoč tome, profesor sa sveučilišta Princeton, Ed Felton izjavio je da su glasački uređaji postavljeni bez nadzora satima ili danima prije dana izbora. Osim ovog tipa uređaja uspješno je hakiran i Dominion glasački sustav.

Izvor: Nacionalni CERT

Internet stranica na kojoj je moguće preuzeti programe za upravljanje bazama podataka otvorenog koda, MySQL.com, nedavno je napadnuta i zaražena zlonamjernim programom "mwjs159". Korisnici su prilikom posjeta navedenoj stranici preusmjereni na zlonamjernu stranicu napadača. Kada se korisnik nađe na toj stranici, zahvaljujući ranjivostima Internet preglednika, napadač može instalirati zlonamjerne programe na računalo. Napadači su ranjivosti potražili u Flash, PDF, Java i sličnim dodacima za Internet preglednike, a žrtve ne bi vidjele nikakav prozor s upitom žele li nešto preuzeti ili instalirati jer bi zlonamjerni programi to učinili sami. Zabrinjavajuća je i činjenica da je samo 5 od 44 najpopularnijih antivirusnih programa u trenutku napada bilo sposobno prepoznati prijetnju. Ovo je još jedan u nizu posljednjih napada na programe otvorenog koda i poslužitelje s kojih ih je moguće preuzeti, a stručnjaci postaju zabrinuti za sigurnost i integritet koda na tim poslužiteljima. Nakon sličnog napada prije više od mjesec dana, poslužitelji koji sadrže datoteke za jezgru operacijskog sustava Linux, kernel.org i Linux.com, još uvijek nisu dostupne. Detaljniji opis nalazi se na web stranicama portala The Register.

Internet stranica na kojoj je moguće preuzeti programe za upravljanje bazama podataka otvorenog koda, MySQL.com, nedavno je napadnuta i zaražena zlonamjernim programom "mwjs159". Korisnici su prilikom posjeta navedenoj stranici preusmjereni na zlonamjernu stranicu napadača. Kada se korisnik nađe na toj stranici, zahvaljujući ranjivostima Internet preglednika, napadač može instalirati zlonamjerne programe na računalo. Napadači su ranjivosti potražili u Flash, PDF, Java i sličnim dodacima za Internet preglednike, a žrtve ne bi vidjele nikakav prozor s upitom žele li nešto preuzeti ili instalirati jer bi zlonamjerni programi to učinili sami. Zabrinjavajuća je i činjenica da je samo 5 od 44 najpopularnijih antivirusnih programa u trenutku napada bilo sposobno prepoznati prijetnju. Ovo je još jedan u nizu posljednjih napada na programe otvorenog koda i poslužitelje s kojih ih je moguće preuzeti, a stručnjaci postaju zabrinuti za sigurnost i integritet koda na tim poslužiteljima. Nakon sličnog napada prije više od mjesec dana, poslužitelji koji sadrže datoteke za jezgru operacijskog sustava Linux, kernel.org i Linux.com, još uvijek nisu dostupne. Detaljniji opis nalazi se na web stranicama portala The Register.

Posljednje sigurnosne preporuke