Pod mapiranjem mreže se podrazumijeva proučavanje fizičke povezanosti računalne mreže, a uključuje otkrivanje svojstava fizičke povezanosti i otkrivanje informacija o samom sustavu čvora mreže, pa se tako doznaju informacije o vrsti operacijskog sustava, otvorenim priključcima (port) te dostupnim servisima računala u mreži.

Sama procedura mapiranja se sastoji od slanja posebno oblikovanih mrežnih paketa na odredišno računalo, zatim analize povratnih informacija, te konačno utvrđivanje karakteristika odredišnog čvora. Nakon otkrivanja mrežnog čvora, popisuju se otvorena vrata ciljnog računala, te se broju vrata dodjeljuje servis (npr. vrata 80 – servis HTTP).

Postupak mapiranja mreže koristi se prilikom provjere sigurnosti dane mreže, ili u gorem slučaju prethodi napadu na računalo. Posjedovanje informacije o izloženosti mrežnih servisa uvelike olakšava "krpanje" sigurnosnih rupa mreže.

nmap

Nmap je alat koji automatizira postupak mapiranja mreže, te olakšava dobavljanje informacija o odredišnom mrežnom čvoru. U razvoju je od rujna 1997. g., dok je zadnja inačica izdana u veljači 2011. g. Alat je u aktivnom razvoju te se izdaje pod GNU GPL licencom. Podržane platforme su:

-

Linux,

-

Windows (XP, Vista, 7),

-

Mac OS X,

-

Solaris i

-

BSD varijante (FreeBSD, OpenBSD).

Nmap nudi sljedeće mogućnosti:

-

otkrivanje računalnog čvora – slanjem ICMP poruka (ping),

-

enumeracija vrata - popisivanje otvorenih vrata i dodjeljivanje servisa vratima (port),

-

otkrivanje inačice – utvrđivanje verzije aplikacije koja nudi servis (npr. port 80 – HTTP – Apache v2.2),

-

utvrđivanje operacijskog sustava te

-

pokretanje skripti prema odredišnom računalu – ukoliko se utvrdi da je određeni servis dostupan, moguće je pomoću alata pokrenuti skriptu koja će prikupiti dodatne informacije

Postupak mapiranja mreže

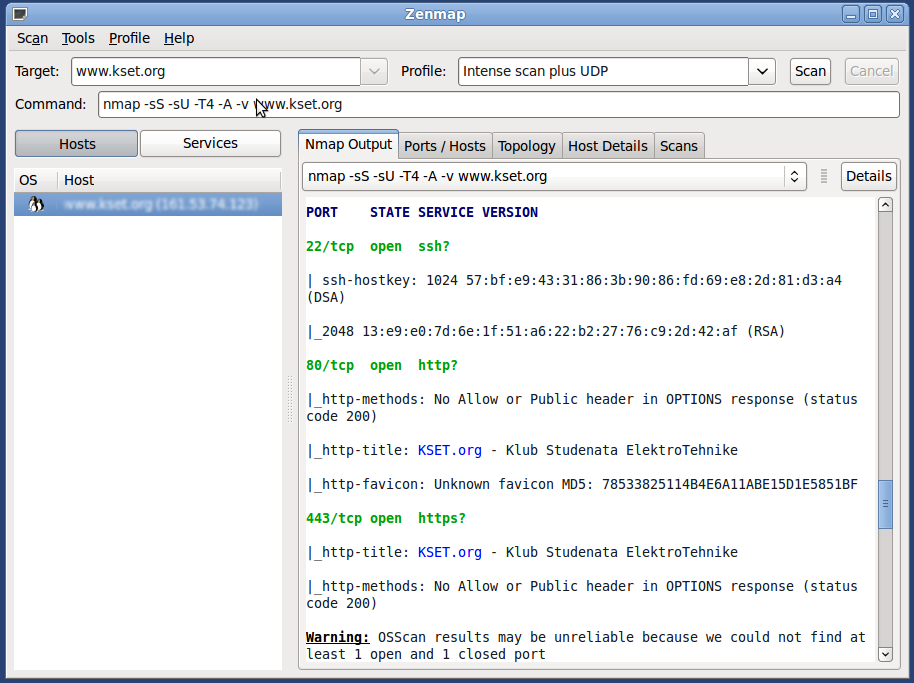

Grafičko korisničko sučelje alata nmap (zenmap) nudi pojednostavljene opcije mrežnog skeniranja. Umjesto specificiranja točne nmap naredbe, ponuđeni su profili skeniranja (npr. intenzivno TCP skeniranje, brzo skeniranje, itd.). Nakon odabira odredišnog mrežnog čvora i profila skeniranja, pokreće se skeniranje, te se prikazuju rezultati ovisno o odabranom profilu skeniranja.

Slika 1. Rezultati mapiranja mreže

Tijekom postupka alat nudi uvid u trenutno stanje te prikazuje odgovore odredišnog računala. Nakon završetka skeniranja, alat nudi detaljniji uvid u rezultate skeniranja.

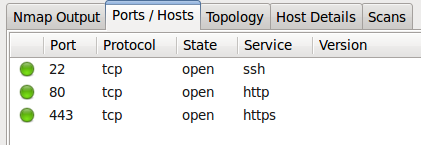

Slika 2. Prikaz otvorenih servisa (vrata)

Jedan od osnovnih pregleda koje alat nudi nakon završenog postupka skeniranja je prikaz otvorenih servisa, te njihovog stanja.

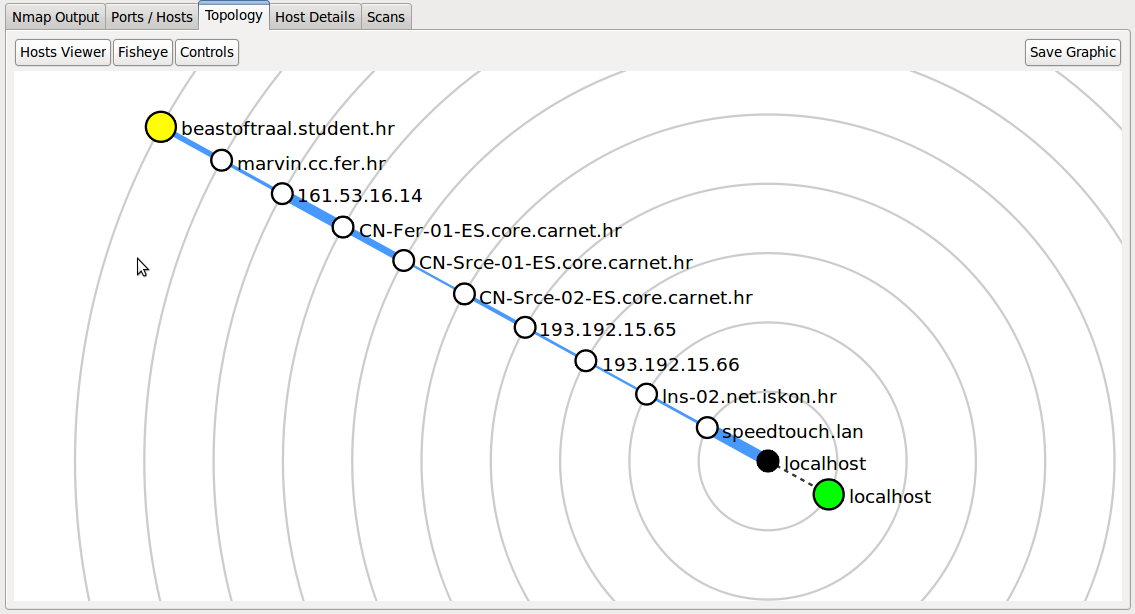

Slika 3. Prikaz mrežne topologije

nmap uz pomoć alata traceroute, koji broji mrežne skokove do odredišnog računala, gradi sliku topologije mreže, te ugrubo prikazuje brzine između pojedinih čvorova.

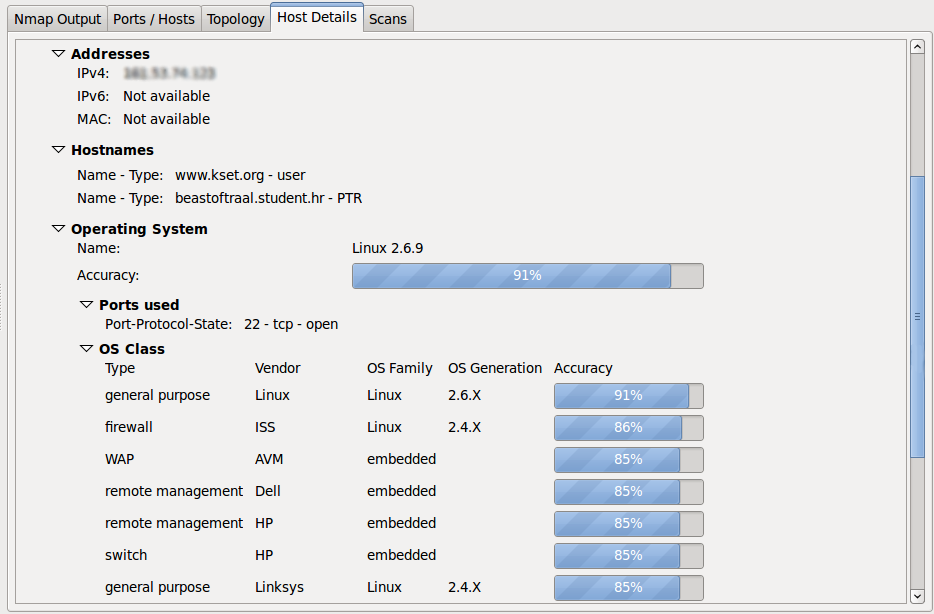

Slika 4. Prikaz karakteristika ciljnog računala

Alat na temelju prikupljenih informacija heuristički donosi zaključke o vrsti operacijskog sustava, nudi uvid u mrežne detalje te u stanje samog mrežnog čvora (uptime, posljednje pokretanje i sl.).

Instance pretraga moguće je arhivirati u XML obliku za kasnije analize.

Ostale mogućnosti

Osim navedenih, nmap pruža i neke naprednije mogućnosti. Jedna od takvih je pokretanje skripti (pisanih u programskom jeziku Lua) tijekom postupka mapiranja mreže i analiza čvorova. Alat nudi, ovisno o vrsti mapiranja (port scanning / host discovery), pokretanje skripti koje izvršavaju dodatne upite o sustavu, ili testiraju njegovu sigurnost. Postoji više kategorija skripti ovisno o njihovoj namjeni:

-

discovery – skripte koje dobavljaju dodatne informacije o danom sustavu pomoću javno dostupnih podataka,

-

safe – skripte koje je vrlo vjerojatno neće srušiti sustav ili potrošiti mnogo resursa pri testiranju,

-

intrusive – skripte koje agresivno testiraju sustav, će vjerovatno biti percipirane kao zlonamjerne (za razliku od safe skripti),

-

version – skripte koje na temelju upita u verzije dostupnih servisa izvještavaju o ranjivosti sustava,

-

malware – skripte koje pokušavaju na temelju uobičajenih obrazaca utvrditi da li je sustav zaražen,

-

fuzzer – skripte koje sustavu šalju niz nasumično formiranih paketa u svrhu pronalaženja mogućih novih ranjivosti

-

vuln – skripte koje traže poznate ranjivosti na sustavu,

-

exploit – skripte koje aktivno pokušavaju iskoristiti poznate ranjivosti

-

dos – skripte koje bi mogle prouzročiti nedostupnost sustava (DOS - denial of service), zbog velike količine mrežnih resursa koje koriste

Alat uz navedene mogućnosti nudi još i usporedbu rezultata skeniranja pomoću alata ndiff - u svrhu praćenja stanja nekog mrežnog čvora, te mogućnost otkrivanja greški u mreži pomoću alata ncat (napredna implementacija alata netcat).

Više možete saznati na službenim stranicama alata.

nmap je, od svojih začetaka 1997. g. u konstantnom razvoju pa je tako od običnog enumeratora vrata prerastao u cjelovit skup alata za ispitivanje sigurnosti stoga ne postoji prava alternativa. Naravno, postoje i drugi enumeratori kao što su PortBunny i amap no za razliku od alata nmap, oni su samo enumratori mrežnih servisa i ne posjeduju slične napredne mogućnosti.

Posljednje sigurnosne preporuke