Za informatičare

PHP (eng. Hypertext Preprocessor) razvojni tim ponovno pokušava popraviti kritičnu ranjivost u interakciji s modom CGI (eng. Common Gateway Interface). U modu CGI, programski jezik PHP interpretira određene URL (eng. Uniform Resource Locator) parametre kao parametre naredbenog retka. Detalji ranjivosti objavljeni su kada su razvojni programeri slučajno označili važan unos u sustavu za praćenje propusta kao „public“. Ranjivost se iskorištavala za napade i trebala je biti popravljena u inačicama 5.3.12 i 5.4.2, no ispostavilo se kako nadogradnja nije riješila problem te se i dalje mogao iskorištavati propust. S inačicama 5.3.13 i 5.4.3 razvojni programeri obnovili su svoja obećanja kako je propust sada popravljen. Prvi testovi koje je napravio stručnjak za programski jezik PHP, CHristopher Kunz, pokazuju kako je problem riješen. U međuvremenu socijalna mreža Facebook iskoristila je priliku i koristila propust CGI moda u vlastite svrhe. Korisnici koji upišu web adresu „http://facebook.com/?-s“ naići će na PHP kod koji će ih usmjeriti na stranicu za zapošljavanje sigurnosnih inženjera. Dodatne podatke moguće je pogledati na stranicama portala H Security.

PHP (eng. Hypertext Preprocessor) razvojni tim ponovno pokušava popraviti kritičnu ranjivost u interakciji s modom CGI (eng. Common Gateway Interface). U modu CGI, programski jezik PHP interpretira određene URL (eng. Uniform Resource Locator) parametre kao parametre naredbenog retka. Detalji ranjivosti objavljeni su kada su razvojni programeri slučajno označili važan unos u sustavu za praćenje propusta kao „public“. Ranjivost se iskorištavala za napade i trebala je biti popravljena u inačicama 5.3.12 i 5.4.2, no ispostavilo se kako nadogradnja nije riješila problem te se i dalje mogao iskorištavati propust. S inačicama 5.3.13 i 5.4.3 razvojni programeri obnovili su svoja obećanja kako je propust sada popravljen. Prvi testovi koje je napravio stručnjak za programski jezik PHP, CHristopher Kunz, pokazuju kako je problem riješen. U međuvremenu socijalna mreža Facebook iskoristila je priliku i koristila propust CGI moda u vlastite svrhe. Korisnici koji upišu web adresu „http://facebook.com/?-s“ naići će na PHP kod koji će ih usmjeriti na stranicu za zapošljavanje sigurnosnih inženjera. Dodatne podatke moguće je pogledati na stranicama portala H Security.

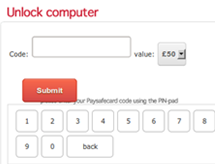

Zlonamjerna kampanja zaključava korisnička računala dok ne plate određenu sumu novca. To je opazio sigurnosni blog „abuse.ch“, a zlonamjerni program dolazi u paketu za iskorištavanje poznatom pod nazivom „Blackhole“. Ovaj zlonamjerni program koriste kriminalci kako bi zarazili računala putem sigurnosnih propusta u Internet preglednicima ili dodacima drugih proizvođača, kao što su dodaci tvrtke Java i Adobe. Ako inačica programa Java nije nadograđena, preuzeti dokument će iskoristiti propuste u programu preuzimanjem trojanskog konja na računalo te njegovim pokretanjem. Jednom kada je računalo zaraženo, korisnik će dobiti poruku na zaslonu koja kaže kako je računalo zaključano zbog nelegalno preuzete piratske muzike. Poruka korisnicima iz Velike Britanije dodatno govori kako trebaju platiti 50 funti kako bi izbjegli druge pravne posljedice. Poruka koja se prikaže korisnicima izgleda vrlo službeno i na vrhu ima oznaku gradske policije. Zlonamjerni program do sada je pronađen u Velikoj Britaniji, Njemačkoj, Francuskoj, Švicarskoj, Austriji i Nizozemskoj. Kriminalci koji stoje iza ove zlonamjerne kampanje govore Njemački što se može zaključiti iz URL (eng. Uniform Resource Locator) adresa koje se koriste u prijevari i koje se sve nalaze u Njemačkoj. Za više informacija moguće je posjetiti web stranice portala CNET.

Zlonamjerna kampanja zaključava korisnička računala dok ne plate određenu sumu novca. To je opazio sigurnosni blog „abuse.ch“, a zlonamjerni program dolazi u paketu za iskorištavanje poznatom pod nazivom „Blackhole“. Ovaj zlonamjerni program koriste kriminalci kako bi zarazili računala putem sigurnosnih propusta u Internet preglednicima ili dodacima drugih proizvođača, kao što su dodaci tvrtke Java i Adobe. Ako inačica programa Java nije nadograđena, preuzeti dokument će iskoristiti propuste u programu preuzimanjem trojanskog konja na računalo te njegovim pokretanjem. Jednom kada je računalo zaraženo, korisnik će dobiti poruku na zaslonu koja kaže kako je računalo zaključano zbog nelegalno preuzete piratske muzike. Poruka korisnicima iz Velike Britanije dodatno govori kako trebaju platiti 50 funti kako bi izbjegli druge pravne posljedice. Poruka koja se prikaže korisnicima izgleda vrlo službeno i na vrhu ima oznaku gradske policije. Zlonamjerni program do sada je pronađen u Velikoj Britaniji, Njemačkoj, Francuskoj, Švicarskoj, Austriji i Nizozemskoj. Kriminalci koji stoje iza ove zlonamjerne kampanje govore Njemački što se može zaključiti iz URL (eng. Uniform Resource Locator) adresa koje se koriste u prijevari i koje se sve nalaze u Njemačkoj. Za više informacija moguće je posjetiti web stranice portala CNET.

Potaknut nedavnim događanjima vezanih za četiri godine neriješeni propust, Darkreading navodi sedam načina kako tvrtka Oracle izlaže svoje korisnike sigurnosnim rizicima. Kao prvi rizik navodi nedovoljnu komunikaciju sa sigurnosnim stručnjacima. Kao primjer navode slučaj Joxeana Koreta koji je tvrtki Oracle prijavio problem, da bi tek četiri godine kasnije bio ispravljen. Također jedan od istraživača, David Litchfield, 2002 aktivno je opovrgao tvrdnju firme da je njihov sustav baza podataka nemoguće probiti. Od tada su tenzije visoke između sigurnosnih istraživača i Oracleovog upravnog tijela. Kao drugi rizik navodi se sam propust kojeg je Koret otkrio, tzv. TNS trovanje, a koji je bio neispravljen četiri godine. Treći rizik, prema izvoru, je Oracleovo rijetko otkrivanje većih sigurnosnih ranjivosti pa se smatra da propusta slične razine TNS trovanju ima još. Još jedan rizik je taj što Oracle premalo ulaže u sigurnost te sve financijske posljedice nesigurnosti baza podataka snose sami korisnici. Kao ostali rizici navode se otežana primjena sigurnosnih zakrpa, dodjeljivanje nižih CVSS (Common Vulnerability Scoring System) ocjena nego što to realno jesu te ne otkrivanje detalja o sigurnosnim ranjivostima u preporukama. Izvorna vijest objavljena je na stranicama portala Darkreading.

Potaknut nedavnim događanjima vezanih za četiri godine neriješeni propust, Darkreading navodi sedam načina kako tvrtka Oracle izlaže svoje korisnike sigurnosnim rizicima. Kao prvi rizik navodi nedovoljnu komunikaciju sa sigurnosnim stručnjacima. Kao primjer navode slučaj Joxeana Koreta koji je tvrtki Oracle prijavio problem, da bi tek četiri godine kasnije bio ispravljen. Također jedan od istraživača, David Litchfield, 2002 aktivno je opovrgao tvrdnju firme da je njihov sustav baza podataka nemoguće probiti. Od tada su tenzije visoke između sigurnosnih istraživača i Oracleovog upravnog tijela. Kao drugi rizik navodi se sam propust kojeg je Koret otkrio, tzv. TNS trovanje, a koji je bio neispravljen četiri godine. Treći rizik, prema izvoru, je Oracleovo rijetko otkrivanje većih sigurnosnih ranjivosti pa se smatra da propusta slične razine TNS trovanju ima još. Još jedan rizik je taj što Oracle premalo ulaže u sigurnost te sve financijske posljedice nesigurnosti baza podataka snose sami korisnici. Kao ostali rizici navode se otežana primjena sigurnosnih zakrpa, dodjeljivanje nižih CVSS (Common Vulnerability Scoring System) ocjena nego što to realno jesu te ne otkrivanje detalja o sigurnosnim ranjivostima u preporukama. Izvorna vijest objavljena je na stranicama portala Darkreading.

Prema stručnjaku za primijenjenu sigurnost mobilna platforma Windows Phone 7 još nije spremana za implementaciju u poduzeća. David Rook, stručnjak za primijenjenu sigurnost tvrtke Realex Payments rekao je na konferenciji B-Sides u Londonu kako najmlađi od operacijskih sustava za pametne telefone još uvijek nije dovoljno dobar kao operacijski sustavi Android i Apple iOS. On kaže kako su za implementaciju u poduzeća najvažnija pitanja o autentičnosti, autorizaciji i sigurnom spremanju podataka. Trenutno operacijski sustav Windows Phone 7 ne omogućava aplikacijama pristup podacima koje su u drugim aplikacijama. Rook kaže kako će tvrtka Microsoft najvjerojatnije to promijeniti. Operacijski sustav Windows Phone 7 zasniva se na razvojnom okruženju .Net i primijenjeni su mnogi isti sigurnosni principi. David Rook kaže kako ovaj operacijski sustav za pametne telefone ima mnoge ugrađene sigurnosne značajke, ali kao i kod svakog sigurnosnog sustava samo je pitanje vremena kada će ga napadači uspjeti zaobići. On je razvio program pod nazivom „Windows Phone App Analyser“ koji bi trebao pomoći razvojnim programerima mobilnih aplikacija u otkrivanju mogućih problema. Originalnu vijest moguće je pročitati na stranicama portala The Register.

Prema stručnjaku za primijenjenu sigurnost mobilna platforma Windows Phone 7 još nije spremana za implementaciju u poduzeća. David Rook, stručnjak za primijenjenu sigurnost tvrtke Realex Payments rekao je na konferenciji B-Sides u Londonu kako najmlađi od operacijskih sustava za pametne telefone još uvijek nije dovoljno dobar kao operacijski sustavi Android i Apple iOS. On kaže kako su za implementaciju u poduzeća najvažnija pitanja o autentičnosti, autorizaciji i sigurnom spremanju podataka. Trenutno operacijski sustav Windows Phone 7 ne omogućava aplikacijama pristup podacima koje su u drugim aplikacijama. Rook kaže kako će tvrtka Microsoft najvjerojatnije to promijeniti. Operacijski sustav Windows Phone 7 zasniva se na razvojnom okruženju .Net i primijenjeni su mnogi isti sigurnosni principi. David Rook kaže kako ovaj operacijski sustav za pametne telefone ima mnoge ugrađene sigurnosne značajke, ali kao i kod svakog sigurnosnog sustava samo je pitanje vremena kada će ga napadači uspjeti zaobići. On je razvio program pod nazivom „Windows Phone App Analyser“ koji bi trebao pomoći razvojnim programerima mobilnih aplikacija u otkrivanju mogućih problema. Originalnu vijest moguće je pročitati na stranicama portala The Register.

HTML5, nova generacija HTML jezika, web programerima će pružiti niz novih trikova koji prije ne bi bili izvedivi bez Adobe Flash i JavaScript tehnologije. Nova tehnologija, već podržana u web preglednicima, uz brojne nove mogućnosti će dovesti i do novih načina zloupotrebe weba. Na B-Sides konferenciji u Londonu Robert McArdle, istraživač tvrtke Trend Micro, demonstrirao je korištenje HTML5 jezika za pokretanje botneta baziranog na web pregledniku. Mnogi od scenarija napada uključuju JavaScript za kreiranje malvera unutar preglednika s mogućnošću slanja neželjene pošte i izvođenja DoS napada. Takav malver bi se mogao pokretati i na drugim platformama kao što su OS X i Android što bi bitno pojednostavilo razvoj malvera. McArdle je upozorio i na otežanu detekciju HTML5 malvera. Maliciozne web dokumente pohranjene u memoriji je teže prepoznati s antivirusnim alatima, a JavaScript kod se može jednostavno obfuscirati i time otežati vatrozidima pretraživanje prema potpisima. Dodatna opasnost su HTML5 "pop-up" prozori koji se mogu zloupotrijebiti za socijalni inženjering.

HTML5, nova generacija HTML jezika, web programerima će pružiti niz novih trikova koji prije ne bi bili izvedivi bez Adobe Flash i JavaScript tehnologije. Nova tehnologija, već podržana u web preglednicima, uz brojne nove mogućnosti će dovesti i do novih načina zloupotrebe weba. Na B-Sides konferenciji u Londonu Robert McArdle, istraživač tvrtke Trend Micro, demonstrirao je korištenje HTML5 jezika za pokretanje botneta baziranog na web pregledniku. Mnogi od scenarija napada uključuju JavaScript za kreiranje malvera unutar preglednika s mogućnošću slanja neželjene pošte i izvođenja DoS napada. Takav malver bi se mogao pokretati i na drugim platformama kao što su OS X i Android što bi bitno pojednostavilo razvoj malvera. McArdle je upozorio i na otežanu detekciju HTML5 malvera. Maliciozne web dokumente pohranjene u memoriji je teže prepoznati s antivirusnim alatima, a JavaScript kod se može jednostavno obfuscirati i time otežati vatrozidima pretraživanje prema potpisima. Dodatna opasnost su HTML5 "pop-up" prozori koji se mogu zloupotrijebiti za socijalni inženjering.

Izvor: NacionalniCERT

Posljednje sigurnosne preporuke